La semaine dernière, nous vous avons parlé du malware Flame. Présenté en détail par l'éditeur Kaspersky comme le code le plus sophistiqué jamais découvert par ses services, Flame offrait certaines particularités telles que son poids hors normes pour un malware 20 Mo. Depuis, plusieurs découvertes importantes ont permis d'en savoir davantage et ont provoqué notamment l'apparition d'un patch critique chez Microsoft.

Flame, le kit d'outils.

Flame est essentiellement un titanesque kit d'outils pour parer à un grand nombre de situations. Il agit aussi bien comme un cheval de Troie que comme un ver et possède des attributs de porte dérobée. Selon les détails fournis initialement par Kaspersky, il a d'abord été repéré par le centre de sécurité iranien (Iran MAHER CERT). Le lendemain, Internet entrait en ébullition et se perdait en conjectures.

Outre son poids colossal rendant son analyse complexe, Flame présente la particularité d'avoir été trouvé en majorité dans des PC Windows d'Iran, Liban, Soudan, Syrie ou encore Israël. Bien que Symantec ait détecté pour sa part d'autres cas à Hong-Kong, Cisjordanie, Hongrie ou encore Russie, la majorité des cibles se trouve au Proche-Orient.

L'un des maillons de la chaine : un certificat de Microsoft.

Hier, Microsoft a publié un bulletin de sécurité pour exposer la situation. L'éditeur a confirmé la complexité de Flame mais a cependant calmé les esprits : non seulement le ciblage très précis de Flame met la vaste majorité des utilisateurs à l'abri, mais la plupart des antivirus sont désormais capables de le détecter et de le supprimer. Mais Microsoft estime que certaines techniques utilisées par le malware pourraient être reprises dans des scénarios plus importants.

C'est ainsi que « plusieurs composants du malware ont été signés par des certificats qui permettent au logiciel d'apparaître comme s'il avait été produit par Microsoft ». Selon l'éditeur, un vieil algorithme de chiffrement pouvait être utilisé pour signer un code d'une telle manière. Un algorithme de chiffrement utilisé par le Terminal Server Licensing Service qui permet aux employés d'une entreprise de s'authentifier via Remote Desktop.

Deux conséquences du coup pour Microsoft :

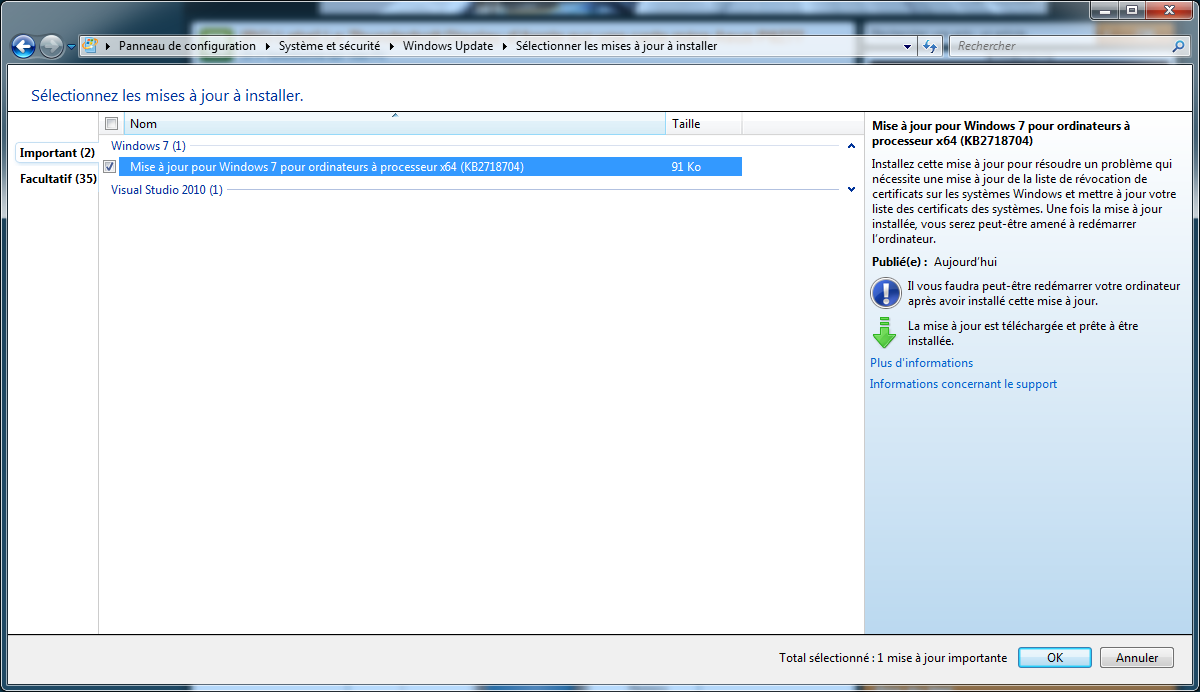

Une mise à jour est disponible dès à présent dans Windows Update

Le Terminal Server Licensing Service n'utilise plus de certificats permettant de signer un autre code

En d'autres termes, le certificat incriminé a été révoqué.

Avec ou sans certificat, Flame a toujours la possible d'être exécuté. À partir de Vista, son lancement provoquera toujours l'apparition d'une fenêtre UAC (User Account Control), mais son apparence change en fonction du statut du certificat. Ainsi, sans le patch, le certificat est considéré comme valide et l'UAC suggère qu'il s'agit d'une application tout ce qu'il y a de plus authentique, tandis que sans, elle sera bariolée d'orange et mettra en garde contre les dangers d'une application inconnue. En outre, elle n'affichera plus « Microsoft » comme auteur du logiciel.

Les auteurs de Flame sur le qui-vive.

Du côté du malware proprement dit, l'enquête continue. Dans un nouveau billet, Kasperksy indique avoir travaillé avec le registraire GoDaddy et l'équipe de sécurité de l'initiative OpenDNS. Avec cette union, l'entreprise a été capable de capter certaines informations sur l'infrastructure de contrôle de Flame (C&C). Ainsi, tous les serveurs utilisés pour les domaines et sous-domaines étaient tous sous Ubuntu (à comparer avec Duqu qui n'utilisait presque que des serveurs sous CentOS). Ensuite, toujours comparé à Duqu, les auteurs Flame masquent nettement moins l'activité des serveurs et la véritable adresse IP n'est ainsi pas masquée.

Flame contient toujours une liste de cinq domaines appartenant à des serveurs C&C. avant de tenter toute connexion vers l'un d'entre eux, Flame « valide » la connexion Internet en testant trois sites en HTTPS : www.microsoft.com, windowsupdate.microsoft.com et www.verisign.com. Une petite base de données accompagne le malware pour lui fournir cinq ou six domaines supplémentaires, une liste qui peut être mise à jour par le serveur. Pour l'instant, Kaspersky annonce avoir découvert plus de 80 domaines, tous enregistrés avec une « impressionnante liste de fausses identités diverses » et de multiples registraires, dont la majeure partie avec GoDaddy.

Il faut noter que les auteurs de Flame sont manifestement sur le qui-vive. Ainsi, quelques heures à peine après la publication des premiers détails par Kaspersky le 28 mai, l'infrastructure de contrôle s'est brutalement arrêtée. Les résultats étaient alors le fruit de plusieurs semaines de surveillance, après la demande initiale, rappelons-le, de l'International Telecommunication Union.