Vous n'êtes pas identifié.

• Annonce ToutSurTout

Déjà 15 ans !

Si vous souhaitez participer vous aussi aux discussions sur le forum, il faut vous inscrire ou vous identifier.

Les inscriptions sont actuellement OUVERTES.

Pages: 1

Réponse : 0 / Vues : 3 564

- Accueil forums

- » Les infos du net

- » Microsoft colmate une brèche critique dans le protocole Remote Desktop

Message 1 Discussion postée le 14-03-2012 à 13:08:44

Microsoft colmate une brèche critique dans le protocole Remote Desktop

Microsoft vient de publier ses bulletins de sécurité mensuels. On y trouve notamment une mise à jour pour une faille critique (seule parmi les failles colmatées) dans Windows qui se situe au niveau du Remote Desktop Protocol, utilisé dans les environnements professionnels essentiellement. Le véritable danger selon l'éditeur est qu'une exploitation active de la faille devrait apparaître dans les 30 jours à venir.

Le protocole RDP est présent dans Windows depuis longtemps et est au centre de certains produits ou fonctionnalités. Traditionnellement autorisé dans les pare-feux, il permet à un administrateur de se connecter notamment à des machines distantes pour opérer par exemple une maintenance quelconque. Comme le rappelle en outre Ars Technica, RDP est régulièrement utilisé par les machines Windows qui accèdent à différentes offres de cloud computing, telles qu'EC2 d' Amazon.

La vulnérabilité est considérée comme critique car l'attaque peut être menée à distance sans que l'utilisateur final n'ait besoin d'interagir. En outre, le code malveillant peut se répliquer et donc automatiser entièrement l'attaque par la suite, via un ver. Toutes les versions de Windows depuis XP sont concernées, y compris la Consumer Preview de Windows 8. Le seul facteur réduisant la dangerosité de la faille est le fait que le RDP n'est pas actif par défaut sur les machines.

Microsoft considère que l'exploitation active de la faille n'aura rien de « triviale » mais estime cependant que les premières attaques auront lieu d'ici un mois au plus tard. En effet, la faille est jugée comme « très attractive » pour les pirates.

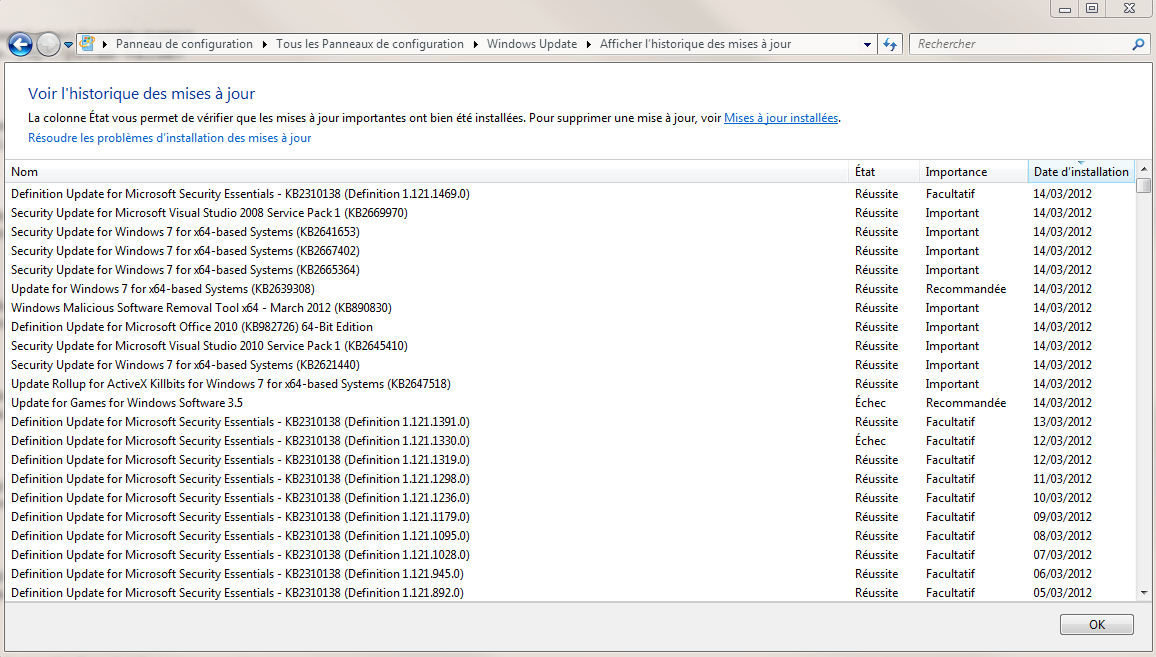

Il existe en fait deux cas selon l'éditeur. Sur les machines classiques n'obéissant à aucune règle particulière de gestion des mises à jour, le correctif sera installé par Windows Update. Dans le cas cependant où la mise à jour ne pourrait pas être installée tout de suite, Microsoft propose une modification de la base de registre rendant obligatoire la Network Level Authentication (NLA). Cette dernière, qui n'est disponible qu'à partir de Vista, réclame les identifiants avant toute utilisation du RDP, court-circuitant ainsi l'automatisation de l'attaque.

Loic DL un jour, Loic DL toujours ...

Réponse : 0 / Vues : 3 564

Pages: 1

- Accueil forums

- » Les infos du net

- » Microsoft colmate une brèche critique dans le protocole Remote Desktop