Vous n'êtes pas identifié.

• Annonce ToutSurTout

Déjà 15 ans !

Si vous souhaitez participer vous aussi aux discussions sur le forum, il faut vous inscrire ou vous identifier.

Les inscriptions sont actuellement OUVERTES.

Pages: 1

Réponses : 2 / Vues : 4 731

- Accueil forums

- » Les infos du net

- » Hadopi : des téléchargements seront initiés pour contrer Seedfuck

Message 1 Discussion postée le 28-06-2010 à 02:35:24

Hadopi : des téléchargements seront initiés pour contrer Seedfuck

Pour transmettre l'adresse IP d'un téléchargeur à la Haute Autorité, les ayants droit devront aussi transmettre des segments de fichiers téléchargés depuis cette adresse IP.

C'était un point sur lequel pesaient encore des doutes dans la mise en oeuvre de la riposte graduée, mais ils sont a priori levés. Dans la collecte des adresses IP qu'effectuera Trident Media Guard (TMG) pour le compte des ayants droit, le prestataire devra bien initier des téléchargements pour vérifier que l'adresse IP qu'il reçoit en réponse à une requête partage effectivement le fichier recherché.

Dans les modalités de mise en oeuvre du traitement arrêtées par l'autorisation de la CNIL, il est indiqué que "le système du prestataire relève les adresses IP des utilisateurs mettant à disposition les fichiers illicites". Mais comment éviter que des adresses IP "innocentes" injectées par des procédés comme Seedfuck ne donnent lieu à avertissement, voire représailles ? La seule manière de s'assurer qu'une adresse IP déclarée sur un réseau P2P partage illégalement un fichier est d'initier un téléchargement. Or c'est bien ce que semble prévoir le système de TMG.

En effet, il est précisé sur les autorisations de la CNIL délivrées aux sociétés d'ayants droit et révélées par PC Inpact que parmi les "données transmises à la Hadopi" figurent impérativement des "segments de fichiers téléchargés", avec les traditionnels adresses IP, protocole P2P utilisé, client P2P, date et heure du constat, etc.

Cette exigence, impérative pour renforcer le niveau de preuve du délit de contrefaçon, n'était qu'une hypothèse de travail lors de l'élaboration de la riposte graduée au ministère de la Culture. Dans le cahier des charges de l'Hadopi que Numerama avait révélé l'an dernier, il était en effet prévu une phase de "notarisation et d'échantillonnage" associée au "fichier des saisines" conservé par la Hadopi. La notarisation consiste à enregistrer les "éléments essentiels de la transaction", c'est-à-dire tous les éléments probants de l'infraction, donc en principe y compris un morceau au moins du fichier partagé. Mais nous avions révélé par la suite que cette précaution, au coût jugé "colossal" par un expert de la gendarmerie, n'était que facultative et pouvait évoluer en fonction des exigences réglementaires ou jurisprudentielles.

Sur le démonstration de l'infraction de contrefaçon, la preuve pourrait donc être suffisante. En revanche, elle ne démontre en rien l'infraction de négligence caractérisée de l'abonné qui n'a pas su éviter qu'une telle contrefaçon soit réalisée depuis son accès à Internet. Or c'est bien sur la base de cette infraction qu'aura lieu la riposte graduée.

Loic DL un jour, Loic DL toujours ...

Message 2 Réponse postée le 30-06-2010 à 06:08:18

Re: Hadopi : des téléchargements seront initiés pour contrer Seedfuck

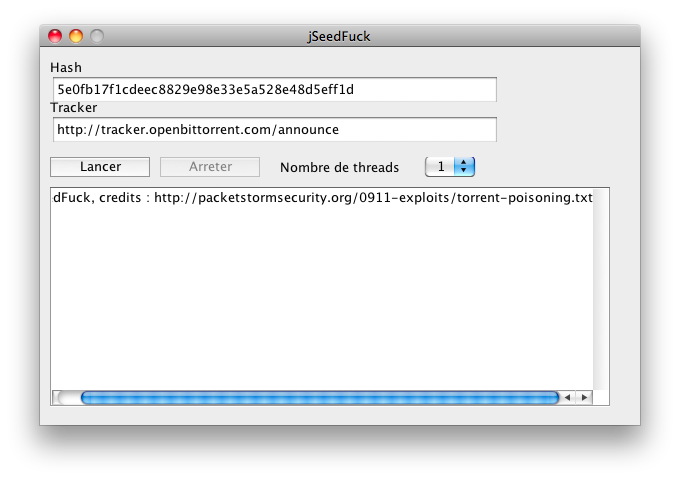

Seedfuck en évolution

maintenant en Java et en PHP

•En Python (avec une interface web)

•En Java (avec une interface graphique)

•En PHP (une nouvelle variante mode web, installable sur n'importe quel hébergement grand public, renommée BTPoison.php car elle est assez différente dans son fonctionnement et moins « trash »)

•La collecte des preuves par la HADOPI, va couter plus cher que prévu pour une fiabilité plus que douteuse, une position encore confortée par la l'étrange consultation nationale sur le droit à l'oubli numérique qui fait rire jusqu'en Suède ;

•Seedfuck va subir encore pas mal d'évolutions et il y a un risque de le voir inoculé via des chevaux de Troie sur des machines « zombifiées ».

•Seedfuck a donc muté de l'état de proof of concept à l'état de menace réelle et sérieuse en 48 heure, preuve de la volonté des internautes de s'opposer à cette mauvaise réponse au faux problème que représente la HADOPI,

Message 3 Réponse postée le 30-06-2010 à 19:41:15

Re: Hadopi : des téléchargements seront initiés pour contrer Seedfuck

Tout ceci ne me concerne plus

je suis rentré dans la légalité

Loic DL un jour, Loic DL toujours ...

Réponses : 2 / Vues : 4 731

Pages: 1

- Accueil forums

- » Les infos du net

- » Hadopi : des téléchargements seront initiés pour contrer Seedfuck